Table of Contents

On monia tapoja murtautua tilille. Salasanan murtaminen on yksi niistä – siinä käytetään erilaisia laskennallisia ja muita menetelmiä salasanan todennusvaiheen murtamiseksi. Nykyään löytyy jopa erikoistuneita salasanojen murtotyökaluja, joita ei tarvitse käyttää vain sairaisiin tarkoituksiin.

Voit myös käyttää salasanojen hallinta- ja generaattorityökaluja, jotta vältät joutumasta salasanojen murtamisen uhriksi. Ne salaavat salasanasi murtamattomilla salakirjoituksilla ja auttavat luomaan lähes murtamattomia salasanoja lompakkoystävälliseen hintaan.

Tässä artikkelissa käsittelemme kuitenkin 8 salasanan murtotekniikkaa. Jatka lukemista, niin saat selville, mitä salasanan murtaminen on ja miten se tehdään.

Mitä salasanan murtaminen on?

Salasanojen murtaminen tarkoittaa salasanojen talteenottoa tietokoneesta tai tietokoneen lähettämistä tiedoista. Tämän ei tarvitse olla monimutkainen menetelmä. Salasanojen murtamista on myös brute-force-hyökkäys, jossa kaikki mahdolliset yhdistelmät tarkistetaan.

Jos salasana on tallennettu selväkielisenä, tietokantaan murtautuminen antaa hyökkääjälle kaikki tilitiedot. Nykyään useimmat salasanat tallennetaan kuitenkin KDF-toiminnon (Key Derivation Function) avulla. Tämä ottaa salasanan ja ajaa sen yksisuuntaisen salausmenetelmän läpi, jolloin syntyy niin sanottu “hash”. Palvelin tallentaa salasanan hash-version.

GPU:ta tai bottiverkkoa käytettäessä on helppo kokeilla eri salasanoja suurella nopeudella. Siksi useimmat salasanojen hash-funktiot käyttävät avainten venytysalgoritmeja, jotka lisäävät brute-force-hyökkäykseen tarvittavia resursseja (ja siten aikaa).

Jotkin salasanojen murtomenetelmät vaikeutuvat huomattavasti, jos salasanassasi käytetään suolanmuodostusta tai avainten venytystä. Valitettavasti jotkut palvelut tallentavat edelleen palvelimilleen salaamattomia tai heikosti salattuja salasanoja.

Miten luoda vahva salasana?

- Käytä pitkiä salasanayhdistelmiä, joissa on vähintään 8 symbolia

- Sisältää isoja ja pieniä kirjaimia, numeroita ja symboleja.

- Vältä salasanojen uudelleenkäyttöä

- Hanki turvallinen salasanahallinta vahvojen salasanojen luomista varten.

Top-8 hakkerien käyttämää salasanan murtotekniikkaa

Hakkerit haluavat luonnollisesti käyttää helpointa mahdollista menetelmää salasanan murtamiseen. Useimmiten tämä menetelmä on tietojenkalastelumenetelmä, jota kuvataan yksityiskohtaisesti jäljempänä. Niin kauan kuin ihminen on minkä tahansa turvajärjestelmän heikoin lenkki, on paras vaihtoehto kohdistaa hyökkäys häneen. Jos se ei onnistu, on olemassa paljon muita salasanojen murtotekniikoita, joita voi kokeilla.

Vaikka salasanat ovat hyvin suosittu tilien suojauskeino, ne eivät välttämättä ole turvallisin vaihtoehto. Näin on erityisesti silloin, jos käyttäjä luo heikon salasanan, käyttää sitä uudelleen ja tallentaa sen selväkielisen kopion jonnekin verkkoon. Siksi salasanahallinnan, biometristen tietojen (joilla on myös omat haittapuolensa) tai toisen tekijän lisääminen tekee useimmista alla olevista murtomenetelmistä hyödyttömiä.

Tyypillinen salasanojen murtohyökkäys näyttää tältä:

- Salasanojen hashien hakeminen

- Valmiina hashit valittua särötyökalua varten

- Valitse krakkausmenetelmä

- Suorita krakkaustyökalu

- Arvioi tulokset

- Tarvittaessa säädä hyökkäystä

- Siirry vaiheeseen 2

Seuraavaksi käsitellään suosituimpia salasanojen murtotekniikoita. Monissa tapauksissa näitä yhdistetään toisiinsa suuremman vaikutuksen aikaansaamiseksi.

1. Phishing

Phishing on suosituin tekniikka, jossa käyttäjä houkutellaan klikkaamaan sähköpostin liitetiedostoa tai linkkiä, joka sisältää haittaohjelmia. Menetelmiin kuuluu yleensä jonkin tärkeän ja virallisen näköisen sähköpostiviestin lähettäminen, jossa varoitetaan toimimaan ennen kuin on liian myöhäistä. Lopulta salasanan poimintaohjelmisto asennetaan automaattisesti tai käyttäjä syöttää tilitietonsa samannäköiselle verkkosivustolle.

On olemassa erilaisia tilanteeseen sopivia phishing-tyyppejä, joten tarkastelemme muutamia yleisimpiä:

- Spear phishing kohdistuu tiettyyn henkilöön ja pyrkii keräämään mahdollisimman paljon henkilökohtaisia tietoja ennen hyökkäystä.

- Whaling kohdistuu ylempiin johtajiin ja käyttää yrityskohtaista sisältöä, joka voi olla asiakasvalitus tai osakkeenomistajan kirje.

- Voice phishing tarkoittaa pankin tai muun laitoksen väärennettyä viestiä, jossa käyttäjää pyydetään soittamaan puhelimeen ja syöttämään tilitietonsa.

2. Haittaohjelmat

Kuten olet nähnyt, myös haittaohjelmat ovat usein osa phishing-tekniikkaa. Se voi kuitenkin toimia ilman sosiaalista suunnittelua, jos käyttäjä on tarpeeksi naiivi (yleensä hän on). Kaksi yleisintä salasanojen varastamiseen käytettävää haittaohjelmatyyppiä ovat keyloggerit ja screen scraperit. Nimensä mukaisesti ensimmäinen lähettää kaikki näppäinpainallukset hakkerille ja jälkimmäinen lataa kuvakaappaukset.

Salasanojen varastamiseen voidaan käyttää myös muunlaisia haittaohjelmia. Takaporttitroijalainen voi antaa täyden pääsyn käyttäjän tietokoneeseen, ja näin voi tapahtua jopa niin sanottuja harmaita ohjelmistoja asennettaessa. Nämä ohjelmat, jotka tunnetaan myös nimellä mahdollisesti ei-toivotut sovellukset, asentuvat yleensä itse, kun klikkaa väärää “Lataa”-painiketta jollakin verkkosivustolla. Useimmat niistä näyttävät mainoksia tai myyvät verkkokäyttötietojasi, mutta jotkut saattavat asentaa paljon vaarallisempia ohjelmistoja.

3. Sosiaalinen manipulointi

Tämä salasanan murtotekniikka perustuu hyväuskoisuuteen, ja siinä voidaan käyttää tai olla käyttämättä kehittyneitä ohjelmistoja tai laitteistoja – phishing on eräänlainen sosiaalinen tekniikka.

Teknologia on mullistanut sosiaalisen suunnittelun. Vuonna 2019 hakkerit käyttivät tekoälyä ja ääniteknologiaa esiintyäkseen yrityksen omistajana ja huijasivat toimitusjohtajaa siirtämään 243 000 dollaria. Tämä hyökkäys osoitti, että äänen väärentäminen ei ole enää tulevaisuutta, ja videoimitointi tulee yleistymään nopeammin kuin uskotkaan.

Yleensä hyökkääjä ottaa yhteyttä uhriin jonkin laitoksen edustajaksi naamioituneena ja yrittää saada mahdollisimman paljon henkilökohtaisia tietoja. On myös mahdollista, että esiintymällä pankin tai Googlen edustajana hän saa salasanan tai luottokorttitiedot heti. Toisin kuin muissa tekniikoissa, sosiaalinen manipulointi voi tapahtua offline-tilassa soittamalla tai jopa tapaamalla uhrin henkilökohtaisesti.

4. Brute force -hyökkäys

Jos kaikki muu ei auta, salasanojen murtajat käyttävät viimeisenä keinona raakaa voimaa. Siinä kokeillaan periaatteessa kaikkia mahdollisia yhdistelmiä, kunnes jättipotti osuu kohdalle. Salasanojen murtotyökalujen avulla hyökkäystä voidaan kuitenkin muuttaa ja vähentää huomattavasti aikaa, joka kuluu kaikkien variaatioiden tarkistamiseen. Käyttäjä ja hänen tottumuksensa ovat tässäkin heikkoja lenkkejä.

Jos hyökkääjä onnistui murtautumaan salasanan avulla, hän olettaa, että salasanaa on käytetty uudelleen, ja yrittää samaa kirjautumistietojen yhdistelmää muissa verkkopalveluissa. Tämä tunnetaan nimellä credential stuffing, ja se on hyvin suosittua tietomurtojen aikakaudella.

5. Sanakirjahyökkäys

Sanakirjahyökkäys on eräänlainen raa'an voiman hyökkäys, ja sitä käytetään usein yhdessä muiden raa'an voiman hyökkäystyyppien kanssa. Se tarkistaa automaattisesti sanakirjasta, onko salasana jokin muu kuin usein käytetty lause, kuten “iloveyou”. Hyökkääjä saattaa myös lisätä salasanoja muista vuotaneista tileistä. Tällaisessa skenaariossa sanakirjahyökkäyksen onnistumisen mahdollisuus kasvaa huomattavasti.

Jos käyttäjät valitsisivat vahvoja salasanoja, jotka eivät sisältäisi vain yhtä sanaa, tällaiset hyökkäykset muuttuisivat nopeasti yksinkertaisiksi brute force -hyökkäyksiksi. Jos käytät salasanahallintaohjelmaa, satunnaisen symbolijoukon luominen on paras vaihtoehto. Ja jos et käytä, myös vähintään viidestä sanasta koostuva pitkä lause on hyvä. Älä vain unohda käyttää sitä uudelleen jokaisella tilillä.

6. Spidering

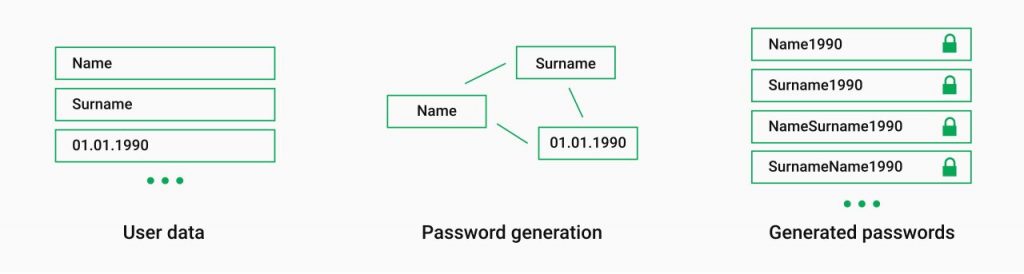

Hämähäkkimurto on täydentävä salasanojen murtotekniikka, joka auttaa edellä mainituissa raa'an voiman ja sanakirjahyökkäyksissä. Siinä kerätään tietoja uhrista, yleensä yrityksestä, ja oletetaan, että se käyttää joitakin näistä tiedoista salasanojen luomiseen. Tavoitteena on luoda sanaluettelo, jonka avulla salasana voitaisiin arvata nopeammin.

Yrityksen verkkosivuston, sosiaalisen median ja muiden lähteiden tarkastamisen jälkeen voidaan päätyä seuraavaan tulokseen:

- Perustajan nimi – Mark Zuckerberg

- Perustaja DOB – 1984 05 14

- Perustajan sisko – Randi

- Perustajan toinen sisko – Donna

- Yrityksen nimi – Facebook

- Pääkonttori – Menlo Park

- Yrityksen missio – Anna ihmisille voima rakentaa yhteisöä ja tuoda maailma lähemmäksi toisiaan.

Nyt sinun tarvitsee vain ladata se kunnolliseen salasananmurtotyökaluun ja saada siitä hyötyä.

7. Arvaus

Vaikka arvaaminen ei ole läheskään suosituin salasanojen murtotekniikka, se liittyy edellä kuvattuun yrityskäyttöön suunnattuun vakoiluun. Joskus hyökkääjän ei tarvitse edes kerätä tietoja uhrista, koska joidenkin suosituimpien salasanojen kokeileminen riittää. Jos muistat käyttäneesi yhtä tai useampaa alla olevassa luettelossa esitetyistä säälittävistä salasanoista, suosittelemme ehdottomasti vaihtamaan ne nyt.

Joitakin yleisimpiä salasanoja maailmanlaajuisesti:

- 123456

- 123456789

- qwerty

- salasana

- 12345

- qwerty123

- 1q2w3e

- 12345678

- 111111

- 1234567890

Vaikka yhä harvempi käyttää yksinkertaisia tai oletussalasanoja, kuten “salasana”, “qwerty” tai “123456”, monet rakastavat edelleen helppoja ja mieleenpainuvia lauseita. Tällaisia ovat usein lemmikkieläinten, rakastajien, lemmikkieläinten ystävien, entisten lemmikkieläinten nimet tai jotain varsinaiseen palveluun liittyvää, kuten sen nimi (pienaakkosin).

8. Sateenkaaripöydän hyökkäys

Kuten edellä mainittiin, yksi ensimmäisistä asioista salasanan murtamisessa on saada salasana hash-muodossa. Sen jälkeen luodaan taulukko yleisimmistä salasanoista ja niiden hashed-versioista ja tarkistetaan, täsmääkö haluttu salasana johonkin merkintään. Kokeneilla hakkereilla on yleensä sateenkaaritaulukko, jossa on mukana myös vuotaneita ja aiemmin murrettuja salasanoja, mikä tekee siitä tehokkaamman.

Useimmiten sateenkaaritaulukoissa on kaikki mahdolliset salasanat, mikä tekee niistä erittäin valtavia, satoja gigatavuja vieviä. Toisaalta ne nopeuttavat varsinaista hyökkäystä, koska suurin osa tiedoista on jo olemassa ja niitä tarvitsee vain verrata kohteena olevaan hash-salasanaan. Onneksi useimmat käyttäjät voivat suojautua tällaisilta hyökkäyksiltä suurilla suoloilla ja avainten venyttämisellä, varsinkin kun käytetään molempia.

Jos suola on tarpeeksi suuri, esimerkiksi 128-bittinen, kahdella käyttäjällä, joilla on sama salasana, on yksilölliset hasheet. Tämä tarkoittaa, että kaikkien suolojen taulukoiden luominen vie tähtitieteellisen paljon aikaa. Avaimen venyttäminen puolestaan lisää hashausaikaa ja rajoittaa hyökkäyksen tekijälle annetussa ajassa tehtävien yrityksien määrää.

Salasanan murtotyökalut

Salasanan murtaminen ei ala ilman asianmukaisia työkaluja. Kun joudut arvailemaan miljardien yhdistelmien joukosta, laskennallinen apu on enemmän kuin tervetullutta. Kuten aina, jokaisella työkalulla on hyvät ja huonot puolensa.

Seuraavassa on luettelo suosituimmista salasanojen murtotyökaluista ilman erityistä järjestystä.

1. Viiltäjä-John

John the Ripper on ilmainen, avoimen lähdekoodin komentopohjainen sovellus, joka on mainittu monissa suosituissa salasanojen murtotyökalujen listoissa. Se on saatavilla Linuxille ja macOS:lle, kun taas Windows- ja Android-käyttäjät saavat käyttöönsä Hash Suiten, jonka on kehittänyt eräs avustava taho.

John the Ripper tukee valtavaa luetteloa eri salaus- ja hash-tyypeistä. Joitakin niistä ovat:

- Unix-, macOS- ja Windows-käyttäjien salasanat

- Verkkosovellukset

- Tietokantapalvelimet

- Verkkoliikenteen kaappaukset

- Salatut yksityiset avaimet

- Levyt ja tiedostojärjestelmät

- Arkisto

- Asiakirjat

Tarjolla on myös Pro-versio, jossa on lisäominaisuuksia ja natiivipaketit tuetuille käyttöjärjestelmille. Salasanojen murtamisessa käytettävät sanalistat ovat myynnissä, mutta myös ilmaisia vaihtoehtoja on saatavilla.

2. Kain ja Abel

Virallisesta lähteestään lähes 2 miljoonaa kertaa ladattu Cain & Abel on toinen suosittu työkalu salasanojen murtamiseen. Mutta toisin kuin John the Ripper, se käyttää graafista käyttöliittymää, mikä tekee siitä välittömästi käyttäjäystävällisemmän. Tämä ja se, että se on saatavilla vain Windowsille, tekevät Cain & Abelista amatöörityökalun, joka tunnetaan myös nimellä script kiddies.

Tämä on monikäyttöinen työkalu, jolla on monia eri toimintoja. Cain & Abel voi toimia pakettianalysaattorina, tallentaa VoIP:tä, analysoida reititysprotokollia tai skannata langattomia verkkoja ja hakea niiden MAC-osoitteet. Jos sinulla on jo hash, tämä työkalu tarjoaa sanakirja- tai brute force -hyökkäysvaihtoehdon. Cain & Abel voi myös näyttää salasanat, jotka ovat piilossa tähtien alla.

3. Ophcrack

Ophcrack on ilmainen ja avoimen lähdekoodin salasanojen murtotyökalu, joka on erikoistunut sateenkaaritaulukkohyökkäyksiin. Tarkemmin sanottuna se murtaa LM- ja NTLM-hasheja, joista ensimmäinen koskee Windows XP:tä ja aiempia käyttöjärjestelmiä ja jälkimmäinen Windows Vistaa ja 7:ää. NTLM on jossain määrin käytettävissä myös Linuxissa ja freeBSD:ssä. Molemmat näistä hashtyypeistä ovat turvattomia – NTLM-hashtyypin murtaminen on mahdollista nopealla tietokoneella alle kolmessa tunnissa.

Kuten yllä olevasta kuvakaappauksesta näkyy, Ophcrackilta kesti vain kuusi sekuntia murtaa 8-symbolinen salasana, kun se käytti sateenkaaritaulukkoa, joka sisältää kirjaimia, numeroita ja isoja kirjaimia. Se on jopa enemmän muuttujia kuin tavallisissa salasanoissa yleensä on.

Työkalun mukana toimitetaan ilmaiset Windows XP/Vista/7 -sateenkaaritaulukot ja brute force -hyökkäysominaisuus yksinkertaisia salasanoja varten. Ophcrack on saatavilla Windows-, macOS- ja Linux-käyttöjärjestelmiin.

4. THC Hydra

THC Hydran vahvin puoli ei ole sen kasvattamien päiden mahdollinen määrä, vaan sen tukemien protokollien määrä, joka näyttää myös kasvavan! Kyseessä on avoimen lähdekoodin verkkokirjautumissalasanojen murtotyökalu, joka toimii muun muassa Ciscon AAA:n, FTP:n, HTTP-proxyn, IMAP:n, MySQL:n, Oracle SID:n, SMTP:n, SOCKS5:n, SSH:n ja Telnetin kanssa.

THC Hydran käytettävissä oleviin menetelmiin kuuluvat raa'an voiman ja sanakirjahyökkäykset sekä muiden työkalujen tuottamien sanalistojen käyttö. Tämä salasanamurto tunnetaan nopeudestaan monisäikeisen yhdistelmätestauksen ansiosta. Se voi jopa suorittaa tarkistuksia eri protokollilla samanaikaisesti. THC Hydra on saatavilla Windows-, macOS- ja Linux-käyttöjärjestelmissä.

5. Hashcat

Hashcat on maailman nopein salasanojen murtaja, ja se on ilmainen avoimen lähdekoodin työkalu, joka on saatavilla Windows-, macOS- ja Linux-käyttöjärjestelmissä. Se tarjoaa useita tekniikoita yksinkertaisesta brute force -hyökkäyksestä hybridimaskiin ja sanalistaan.

Hashcat voi käyttää sekä prosessoria että näytönohjainta, jopa samanaikaisesti. Tämä tekee useiden hashien murtamisesta samanaikaisesti paljon nopeampaa. Mutta se, mikä tekee tästä työkalusta todella universaalin, on tuettujen hash-tyyppien määrä. Hashcat voi purkaa MD5:n, SHA3-512:n, ChaCha20:n, PBKDF2:n, Kerberos 5:n, 1Passwordin, LastPassin, KeePassin ja monet muut. Itse asiassa se tukee yli 300 hashtyyppiä.

Mutta ennen kuin voit aloittaa murtamisen, sinun on ensin saatava salasanan hash-muoto. Seuraavassa on joitakin suosituimpia työkaluja hashin saamiseksi:

- Mimikatz. Mimikatz tunnetaan salasanojen tarkastus- ja palautussovelluksena, mutta sitä voidaan käyttää myös haitallisen hashin hakemiseen. Itse asiassa se voi yhtä hyvin poimia selväkielisiä salasanoja tai PIN-koodeja.

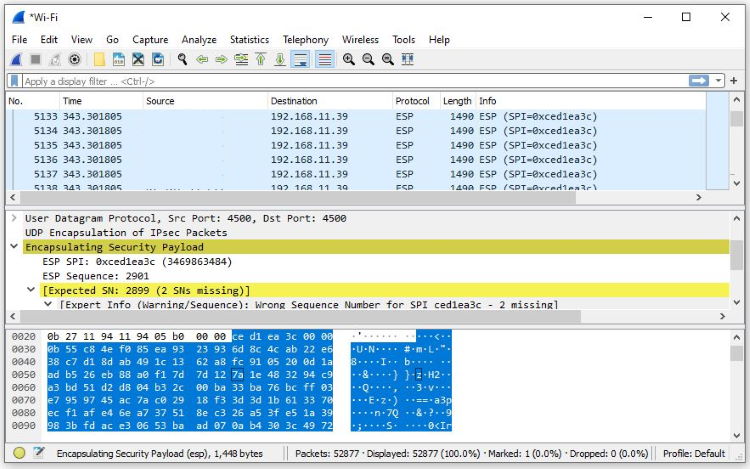

- Wireshark. Wireshark mahdollistaa pakettien nuuskimisen. Se on palkittu pakettianalysaattori, jota käyttävät hakkerien lisäksi myös liike-elämän ja valtion laitokset.

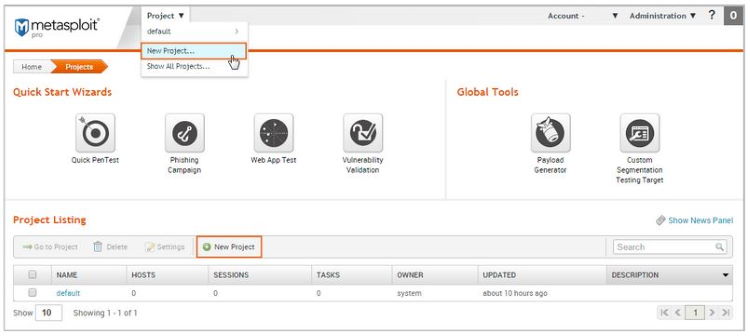

- Metasploit. Tämä on suosittu tunkeutumistestauskehys. Metasploit on suunniteltu tietoturva-alan ammattilaisille, mutta hakkerit voivat käyttää sitä myös salasanojen hashien hakemiseen.

Miten luoda vahva salasana?

Vaikka muistisi tai salasanahallintasi olisi kuinka hyvä tahansa, hyvän salasanan luomisen laiminlyönti johtaa ei-toivottuihin seurauksiin. Kuten tässä artikkelissa käsiteltiin, salasanojen murtotyökalut pystyvät tulkitsemaan heikot salasanat muutamassa päivässä, ellei jopa tunnissa. Siksi meidän on pakko muistuttaa eräistä tärkeimmistä vinkeistä vahvan salasanan keksimiseksi:

- Pituus. Kuten usein, pituus on tärkein tekijä.

- Yhdistä kirjaimia, numeroita ja erikoismerkkejä. Tämä lisää huomattavasti mahdollisten yhdistelmien määrää.

- Älä käytä uudelleen. Vaikka salasanasi olisi teoriassa vahva, sen uudelleenkäyttö tekee sinusta haavoittuvaisen.

- Vältä helposti arvattavia lauseita. Sana, joka on sanakirjassa, lemmikkisi kaulapannassa tai rekisterikilvessäsi, on suuri EI.

Jos haluat lisätietoja hyvien salasanojen luomisesta, tutustu artikkeliin Kuinka luoda vahva salasana. Voit myös kokeilla salasanageneraattoriamme, joka auttaa sinua keksimään turvallisia salasanoja.

Cybernews pro tip

Jos et ole tarpeeksi varma useiden vahvojen salasanojen luomisesta, voit hankkia NordPassin kaltaisen salasanahallintaohjelman, jonka avulla et enää koskaan joudu huolehtimaan siitä. NordPass luo horjumattomia salasanoja ja käyttää sotilastason salausta!

Onko salasanojen murtaminen laitonta?

Tähän ei ole selkeää vastausta. Ensinnäkin kaikki edellä kuvatut salasanojen murtotyökalut ovat täysin laillisia. Tämä johtuu siitä, että niillä on keskeinen rooli haavoittuvuuksien tarkistamisessa ja ne voivat myös auttaa palauttamaan kadonneen salasanan. Lisäksi tällaiset työkalut auttavat lainvalvontaviranomaisia torjumaan rikollisuutta. Kuten usein, salasanojen murtaminen voi siis auttaa sekä hyvää että pahaa asiaa.

Mitä tulee salasanan murtamiseen toimintana, se riippuu kahdesta tekijästä. Ensinnäkin hakkerilla ei ole valtuuksia käyttää kyseisiä tietoja. Toiseksi tavoitteena on varastaa, vahingoittaa tai muuten käyttää tietoja väärin. Vaikka vain toinen näistä tekijöistä olisi olemassa, hakkeri saa todennäköisesti rangaistuksen, joka vaihtelee sakosta usean vuoden vankeusrangaistukseen.

Yhteenvetona voidaan todeta, että jos ei ole bugipalkkiota, ei sopimusta tunkeutumistestauksesta eikä pyyntöä auttaa kadonneen salasanan palauttamisessa, murtaminen on laitonta.

Lopputulos

Salasanan murtaminen on helpompaa kuin useimmat käyttäjät luulevat. Ilmaisia työkaluja on paljon, ja jotkut niistä ovat riittävän helppoja jopa aloitteleville krakkerille. Salasanojen murtotekniikoita on myös useampia kuin yksi. Salasanojen murtaminen alkaa yksinkertaisesta brute force -hyökkäyksestä ja jatkuu hienostuneisiin menetelmiin, joissa yhdistellään eri tekniikoita, ja se kehittyy joka päivä.

Paras suoja salasanan murtamista vastaan on vahvan salasanan käyttö. Käyttämällä tarpeeksi symboleja ja erilaisia merkkejä varmistat, ettei nopeimmallakaan tietokoneella ole mahdollista murtaa tiliäsi tämän elämän aikana. Ja koska useiden vahvojen salasanojen muistaminen on epätodennäköistä, paras vaihtoehto on käyttää luotettavaa salasanahallintaohjelmaa. Kahden tekijän todennus on edelleen tuskaa kenelle tahansa hakkerille, joten sormi- tai kasvojentunnistuksen lisääminen pitää tietosi turvassa ainakin lähitulevaisuudessa.